Avast dostal pokutu 351 mil. Kč za porušení GDPR

Společnosti Avast Software s.r.o. byla pravomocně uložena pokuta ve výši 351 milionů Kč. Tu uložil Úřad pro ochranu osobních údajů za neoprávněné zpracování osobních údajů

IT SECURITY NETWORK NEWS je B2B komunitní web zaměřený na IT bezpečnost a související témata. #security #bezpečnost #ITSECNN

Společnosti Avast Software s.r.o. byla pravomocně uložena pokuta ve výši 351 milionů Kč. Tu uložil Úřad pro ochranu osobních údajů za neoprávněné zpracování osobních údajů

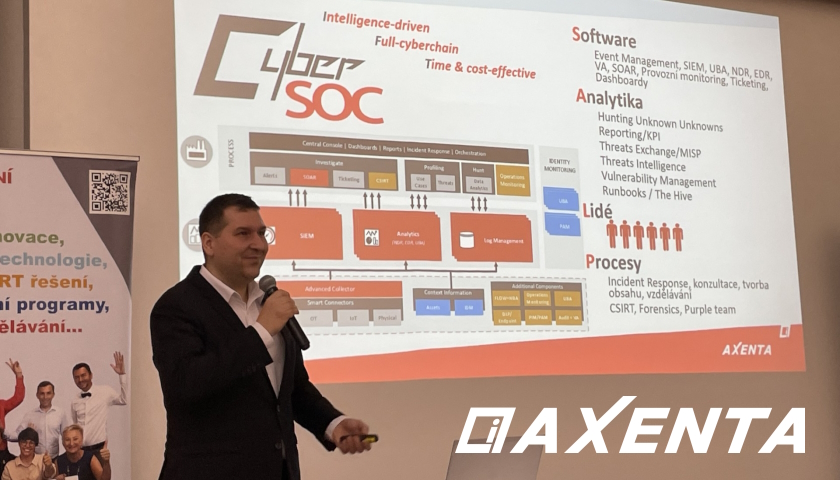

Rozhovor s Mgr. Janem Kozákem, projektovým manažerem ve společnosti AXENTA a.s., vedl Petr Smolník, šéfredaktor vydavatelství AVERIA. Petr Smolník: Dobrý den, Honzo, zdravím Vás v

Bezpečnostní expert Acronis přidal do své MSP platformy Acronis Cyber Protect Cloud řadu nových funkcí, včetně AI skriptování, monitoringu EDR z partnerské úrovně, a integrace

Společnost GFI Software uvedla, že podle aktuálních údajů z katalogu zjištěných zranitelností CVE bylo v loňském roce zjištěno rekordních 29 065 zranitelností, tedy o 12,6

Nový výzkum zjistil, že rámec CONTINUATION v protokolu HTTP/2 lze zneužít k útokům typu DoS (denial-of-service). Tuto techniku označil bezpečnostní výzkumník Bartek Nowotarski kódovým názvem

Přibližně každé šesté dítě ve věku zhruba od 11 do 15 let má zkušenosti s kyberšikanou. Vyplývá to z nové studie evropské pobočky Světové zdravotnické

Na internet unikly osobní údaje zhruba 73 milionů současných a bývalých zákazníků americké telekomunikační společnosti AT&T. Informovala o tom dotčená firma. Dodala, že zatím neví,

Bezpečnostní zranitelnosti objevené v elektronických zámcích RFID Saflok společnosti Dormakaba používaných v hotelech by mohly být aktéry hrozeb zneužity k padělání karet a tajnému proklouznutí

Herní monitor AOC CU34G2XP/BK představuje skvělý příklad toho, jak moderní technologie může zcela proměnit zážitek z hraní her, práce s [přečíst]

Zakřivený monitor Philips 49B2U6900CH s poměrem stran 32:9 a obrazovkou SuperWide nabízí skvělou alternativu pro tradiční víceobrazovková řešení, což ocení především [přečíst]

[[{“value”:” Cílem kurzu FO-01 Základy vláknové optiky je poskytnout základní znalosti včetně praktických zkušeností pro práci s optickými vlákny. Kurz [přečíst]

[[{“value”:” Podíl českého a československého obsahu v televizních programech na trhu v ČR vzrostl za posledních pět let o šest [přečíst]

Ubisoft rozšiřuje hru For Honor o nový kooperativní režim, který je nyní dostupný zdarma pro všechny hráče. Tento režim nabízí [přečíst]

[[{“value”:” Společnost GARBE, specialista na logistické a průmyslové nemovitosti ve střední a východní Evropě, posiluje svůj tým. Do firmy přichází [přečíst]

Olejová kyselina je jednou z nejdůležitějších mastných kyselin, které mají klíčový vliv na zdraví a správnou funkci lidského těla. Její [přečíst]

Singapurský úřad Infocomm Media Development Authority (IMDA) investuje až 100 milionů S$ do upgradu celostátní širokopásmové sítě (NBN), čímž zajistí, [přečíst]

Herní monitor AOC CU34G2XP/BK představuje skvělý příklad toho, jak moderní technologie může zcela proměnit zážitek z hraní her, práce s [přečíst]

V dnešní době, kdy práce na dálku a digitální zábava tvoří nedílnou součást našich životů, se stávají přenosné monitory nezbytným [přečíst]

Druhá polovina dubna je tu a Xbox tak oznamuje další várku her, které obohatí populární předplatné Xbox Game Pass. Na [přečíst]

Zakřivený monitor Philips 49B2U6900CH s poměrem stran 32:9 a obrazovkou SuperWide nabízí skvělou alternativu pro tradiční víceobrazovková řešení, což ocení [přečíst]

[[{“value”:” Platforma Google Arts & Culture umožňuje virtuální návštěvu Národní knihovny v Praze. Díky moderním metodám snímkování a možnostem virtuálních [přečíst]

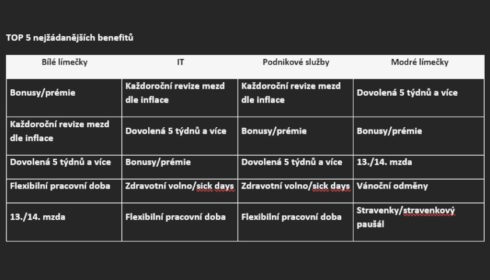

[[{“value”:” I navzdory obavám z dopadu vládního konsolidačního balíčku na oblast zaměstnaneckých benefitů k žádnému kritickému scénáři nedošlo a očekávané [přečíst]

[[{“value”:” Vláda schválila návrh zákona o digitálních financích, který předložilo Ministerstvo financí. Cílem zákona je implementace předpisů Evropské unie v [přečíst]

Vláda schválila návrh zákona o digitálních financích, který předložilo Ministerstvo financí. Cílem zákona je implementace předpisů Evropské unie v oblasti [přečíst]

Kurkumin, hlavní bioaktivní sloučenina v kurkumě, je známá pro své výjimečné zdravotní výhody a dlouhou historii v tradiční indické medicíně. [přečíst]

Více než 135 tradičních finančních institucí poskytuje podporu krypto bankovnictví, protože blockchainová aktiva v poslední době zaznamenala rychlé přijetí. Podle [přečíst]

Společnost Astranis, která vyrábí geostacionární družice, oznámila novou, větší verzi své komunikační družice MicroGEO. „Dnes s potěšením oznamujeme náš produkt [přečíst]

[[{“value”:” Rada hl. m. Prahy v pondělí schválila poskytnutí dotací v Programu podpory sportu a tělovýchovy v hlavním městě Praze [přečíst]

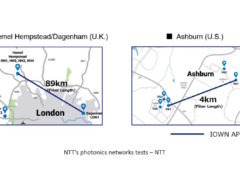

Společnost NTT provedla ve Velké Británii a USA testy nízké latence mezi datovými centry založené na světelné fotonice a tvrdí, [přečíst]

Kopřivnická automobilka Tatra Trucks si před pár dny zapsala další velký úspěch. Poprvé ve své historii totiž získala ocenění Red [přečíst]

Česká společnost ComSource rozšířila svůj tým. Novým Delivery Directorem se stal Radim Klabal, jehož úkolem je zajistit kvalitu i efektivitu [přečíst]

[[{“value”:” Česká společnost ComSource, která se zaměřuje na kyberbezpečnost, síťovou infrastrukturu a datovou analytiku, rozšířila svůj tým. Novým Delivery Directorem [přečíst]

[[{“value”:” Královéhradecký kraj opět rozdělí další finanční prostředky provozovatelům malých prodejen na venkově. Provozovatelé obchodů v obcích či jejich místních [přečíst]

Populární televizní adaptace Fallout od Prime Video znovu oživila zájem o herní série Fallout. Díky seriálu se výrazně zvýšil počet [přečíst]

Předpokládá se, že trh inteligentních dopravních systémů (ITS) veřejné dopravy v Evropě a Severní Americe do roku 2027 dosáhne 4,3 [přečíst]

[[{“value”:” Instagram brzy začne testovat nové nástroje určené k boji proti tzv. sextortion, což je vydírání pomocí intimních fotografií zasílaných [přečíst]

Stearová kyselina, známá také jako kyselina octová, je mastná kyselina, která hraje důležitou roli v lidském těle a v naší [přečíst]

[[{“value”:” Praha podpoří programy pro integraci cizinců a národnostních menšin. V programech je na nejrůznější aktivity na jejich podporu připravena [přečíst]

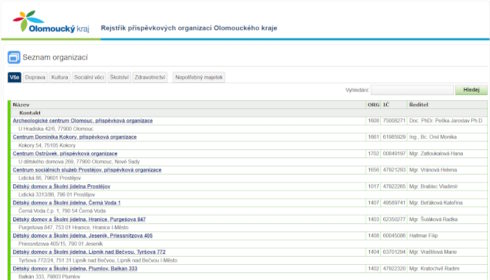

[[{“value”:” Olomoucký kraj spouští veřejnou část webové aplikace Rejstřík příspěvkových organizací Olomouckého kraje, která přehledně a na jednom místě poskytne [přečíst]

[[{“value”:” Hlavní město v souladu se Zásadami finančně-investiční strategie dlouhodobě spolupracovalo s řadou bank, včetně Sberbank CZ, a.s., která působila [přečíst]

Odhalení nové hry Star Wars Outlaws vyvolalo rozruch díky plánovanému sezónnímu pasu a speciálním edicím, které umožňují hrát hru o [přečíst]

[[{“value”:” Od března 2024 přibylo mezi oddělení Krajského úřadu Kraje Vysočina jedno nové. Má na starost rozsáhlou a specializovanou agendu [přečíst]

[[{“value”:” Analýzy předvolebních debatních pořadů před loňskou lednovou volbou prezidenta republiky, které si zadala Rada pro rozhlasové a televizní vysílání [přečíst]

Celosvětový odbyt chytrých telefonů se v letošním prvním čtvrtletí meziročně zvýšil o 7,8 procenta na 289,4 milionu přístrojů. Na vedoucí [přečíst]

[[{“value”:” Projekt „Férový lobbing“ končí v okamžiku, kdy se do poslanecké sněmovny dostává návrh zákona o lobbingu, který má do [přečíst]

[[{“value”:” Společnosti Avast Software s.r.o. byla pravomocně uložena pokuta ve výši 351 milionů Kč. Tu uložil Úřad pro ochranu osobních [přečíst]

Mobilní aplikace VozejkMap, která 11 let pomáhá handicapovaným lidem, za dobu své existence zmapovala 15 380 bezbariérových míst v ČR [přečíst]

[[{“value”:” Europoslanci se během debaty v Bruselu přeli ohledně stavu právního státu a svobody médií na Slovensku. Slovenští vládní poslanci [přečíst]

Rozhovor s Mgr. Janem Kozákem, projektovým manažerem ve společnosti AXENTA a.s., vedl Petr Smolník, šéfredaktor vydavatelství AVERIA. Petr Smolník: Dobrý [přečíst]

Italská vláda zvažuje zavedení přísnějších postihů za trestné činy využívající nástroje založené na umělé inteligenci (AI), například k manipulaci s [přečíst]

[[{“value”:” Průměrná částka, kterou loni měsíčně Češi zaplatili za odebírání podcastů, stoupla meziročně o pět procent na 148 korun. Průměrná [přečíst]

[[{“value”:” Společnosti Avast Software s.r.o. byla pravomocně uložena pokuta ve výši 351 milionů Kč. Tu uložil Úřad pro ochranu osobních [přečíst]

Bezpečnostní expert Acronis přidal do své MSP platformy Acronis Cyber Protect Cloud řadu nových funkcí, včetně AI skriptování, monitoringu EDR [přečíst]

Hra V Rising se probouzí z fáze Early Access a 8. května vstupuje na PC do finální verze 1.0. Současně [přečíst]

Kdo by neznal u nás legendární studio Warhorse, které nám přineslo v roce 2018 RPG Kingdon Come: Deliverance. Vývojáři nyní [přečíst]

Společnost AT Computers uspěla ve významném výběrovém řízení na distributora serverů a storage Lenovo (Lenovo ISG). Kontrakt platí pro Českou republiku. [přečíst]

Odborný program SpeedCHAIN Slovakia 2024, který se bude konat 30.-31.5.2024, nabídne komplexní pohled do segmentů dopravní logistiky včetně integrace nízkoemisních [přečíst]

Amazon Web Services (AWS) spustil cloudovou renderovací službu s názvem Deadline Cloud. Deadline Cloud umožní uživatelům nasadit a škálovat grafiku [přečíst]

Weby vydavatelství AVERIA LTD.: • ict-nn.com • b2b-nn.com • iot-nn.com • itsec-nn.com • netguru-nn.com • gamers-generation.com • ew-nn.com • rc-nn.com • dc-nn.com • cb-nn.com • sm-nn.com • cw-nn.com • egov-nn.com • kankry.cz • jobs-nn.com • zdravi-lide.cz

AVERIA LTD., Company number 06972108, Enterprise House, 2 Pass Street, OL9 6HZ Manchester – Oldham, United Kingdom

IT SECURITY NETWORK NEWS by AVERIA LTD. © 2022 – Osobní údaje – Cookies